Moderne pc’s worden geleverd met een functie genaamd “Secure Boot” ingeschakeld. Dit is een platformfunctie in UEFI, die het traditionele pc-BIOS vervangt. Als een pc-fabrikant een ‘Windows 10′- of’ Windows 8′-logosticker op zijn pc wil plaatsen, vereist Microsoft dat ze Secure Boot inschakelen en enkele richtlijnen volgen.

Helaas voorkomt het ook dat u sommige Linux-distributies installeert, wat nogal een gedoe kan zijn.

Hoe Secure Boot het opstartproces van uw pc beveiligt

Secure Boot is niet alleen ontworpen om het draaien van Linux moeilijker te maken. Het inschakelen van Secure Boot heeft echte beveiligingsvoordelen en zelfs Linux-gebruikers kunnen hiervan profiteren.

Een traditioneel BIOS start alle software op. Wanneer u uw pc opstart, controleert deze de hardwareapparaten in overeenstemming met de opstartvolgorde die u hebt geconfigureerd, en probeert deze op te starten. Typische pc’s zullen normaal gesproken de Windows-opstartlader vinden en opstarten, die vervolgens het volledige Windows-besturingssysteem opstart. Als je Linux gebruikt, zal het BIOS de GRUB-bootloader vinden en opstarten, die de meeste Linux-distributies gebruiken.

Het is echter mogelijk dat malware, zoals een rootkit, uw bootloader vervangt. De rootkit kan uw normale besturingssysteem laden zonder dat er iets mis was, en blijft volledig onzichtbaar en niet detecteerbaar op uw systeem. Het BIOS kent het verschil niet tussen malware en een vertrouwde bootloader – het start gewoon op wat het vindt.

Secure Boot is ontworpen om dit te stoppen. Windows 8 en 10 pc’s worden geleverd met het Microsoft-certificaat dat is opgeslagen in UEFI. UEFI controleert de opstartlader voordat deze wordt gestart en zorgt ervoor dat deze is ondertekend door Microsoft. Als een rootkit of een ander stuk malware uw bootloader vervangt of ermee knoeit, staat UEFI het niet toe om op te starten. Dit voorkomt dat malware uw opstartproces kapot maakt en zichzelf verbergt voor uw besturingssysteem.

Hoe Microsoft Linux-distributies toestaat om op te starten met Secure Boot

Deze functie is in theorie alleen bedoeld ter bescherming tegen malware. Microsoft biedt dus een manier om Linux-distributies toch te helpen opstarten. Daarom zullen sommige moderne Linux-distributies, zoals Ubuntu en Fedora, “gewoon werken” op moderne pc’s, zelfs als Secure Boot is ingeschakeld. Linux-distributies kunnen een eenmalige vergoeding van $ 99 betalen om toegang te krijgen tot de Microsoft Sysdev-portal, waar ze een aanvraag kunnen indienen om hun bootladers te laten ondertekenen.

Linux-distributies hebben over het algemeen een “shim” ondertekend. De shim is een kleine bootloader die simpelweg de GRUB-bootloader van de Linux-distributies opstart. De door Microsoft ondertekende shim controleert of het een bootloader opstart die is ondertekend door de Linux-distributie, en dan start de Linux-distributie normaal op.

Ubuntu, Fedora, Red Hat Enterprise Linux en openSUSE ondersteunen momenteel Secure Boot en werken zonder enige aanpassingen op moderne hardware. Er kunnen er nog meer zijn, maar dit zijn degenen waarvan we ons bewust zijn. Sommige Linux-distributies zijn filosofisch gekant tegen het aanvragen van ondertekening door Microsoft.

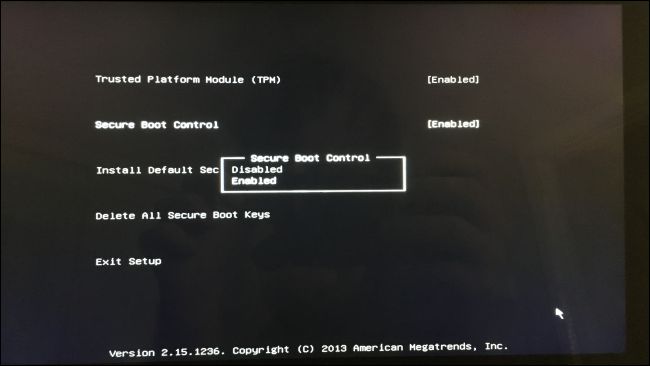

Hoe u Secure Boot kunt uitschakelen of beheren

Als dat alles was wat Secure Boot deed, zou u geen besturingssysteem kunnen gebruiken dat niet door Microsoft is goedgekeurd op uw pc. Maar u kunt Secure Boot waarschijnlijk besturen via de UEFI-firmware van uw pc, die vergelijkbaar is met het BIOS op oudere pc’s.

Er zijn twee manieren om Secure Boot te beheren. De eenvoudigste methode is om naar de UEFI-firmware te gaan en deze volledig uit te schakelen. De UEFI-firmware controleert niet of u een ondertekende opstartlader gebruikt en alles zal opstarten. U kunt elke Linux-distributie opstarten of zelfs Windows 7 installeren, die Secure Boot niet ondersteunt. Windows 8 en 10 werken prima, je verliest gewoon de beveiligingsvoordelen van Secure Boot om je opstartproces te beschermen.

U kunt Secure Boot ook verder aanpassen. U kunt bepalen welke handtekeningcertificaten Secure Boot aanbiedt. U bent vrij om zowel nieuwe certificaten te installeren als bestaande certificaten te verwijderen. Een organisatie die Linux op zijn pc’s draaide, zou er bijvoorbeeld voor kunnen kiezen om de certificaten van Microsoft te verwijderen en in plaats daarvan het eigen certificaat van de organisatie te installeren. Die pc’s zouden dan alleen opstartladers opstarten die zijn goedgekeurd en ondertekend door die specifieke organisatie.

Iemand zou dit ook kunnen doen – je zou je eigen Linux-bootloader kunnen ondertekenen en ervoor zorgen dat je pc alleen bootladers kan opstarten die je persoonlijk hebt gecompileerd en ondertekend. Dat is het soort controle en kracht dat Secure Boot biedt.

Wat Microsoft vereist van pc-fabrikanten

Microsoft vereist niet alleen dat pc-leveranciers Secure Boot inschakelen als ze die mooie “Windows 10” of “Windows 8” certificeringssticker op hun pc willen hebben. Microsoft vereist dat pc-fabrikanten het op een specifieke manier implementeren.

Voor Windows 8-pc’s moesten fabrikanten u een manier bieden om Secure Boot uit te schakelen. Microsoft vereiste pc-fabrikanten om een Secure Boot-kill-schakelaar in de handen van gebruikers te leggen.

Voor Windows 10-pc’s is dit niet langer verplicht. Pc-fabrikanten kunnen ervoor kiezen om Secure Boot in te schakelen en gebruikers niet de mogelijkheid te bieden om het uit te schakelen. We zijn echter niet echt op de hoogte van pc-fabrikanten die dit doen.

Evenzo, terwijl pc-fabrikanten de belangrijkste Microsoft Windows Production PCA-sleutel van Microsoft moeten opnemen zodat Windows kan opstarten, hoeven ze niet de ‘Microsoft Corporation UEFI CA’-sleutel op te nemen. Deze tweede sleutel wordt alleen aanbevolen. Het is de tweede, optionele sleutel die Microsoft gebruikt om Linux-opstartladers te ondertekenen. Ubuntu’s documentatie legt dit uit.

Met andere woorden, niet alle pc’s zullen noodzakelijkerwijs ondertekende Linux-distributies opstarten terwijl Secure Boot is ingeschakeld. Nogmaals, in de praktijk hebben we geen pc’s gezien die dit deden. Misschien wil geen enkele pc-fabrikant de enige reeks laptops maken waarop u Linux niet kunt installeren.

Voorlopig zouden reguliere Windows-pc’s je moeten toestaan om Secure Boot uit te schakelen als je wilt, en ze zouden Linux-distributies moeten opstarten die zijn ondertekend door Microsoft, zelfs als je Secure Boot niet uitschakelt.

Beveiligd opstarten kon niet worden uitgeschakeld op Windows RT, maar Windows RT is dood

VERWANT: Wat is Windows RT en hoe verschilt het van Windows 8?

Al het bovenstaande geldt voor standaard Windows 8 en 10 besturingssystemen op de standaard Intel x86 hardware. Het is anders voor ARM.

Op Windows RT – de versie van Windows 8 voor ARM-hardware, die onder andere op de Surface RT en Surface 2 van Microsoft werd geleverd – kon Secure Boot niet worden uitgeschakeld. Tegenwoordig kan Secure Boot nog steeds niet worden uitgeschakeld op Windows 10 Mobile-hardware, met andere woorden, telefoons met Windows 10.

Dat komt omdat Microsoft wilde dat u ARM-gebaseerde Windows RT-systemen als “apparaten” beschouwt, niet als pc’s. Zoals Microsoft tegen Mozilla zei, Windows RT “is geen Windows meer”.

Windows RT is nu echter dood. Er is geen versie van het Windows 10 desktop-besturingssysteem voor ARM-hardware, dus hier hoef je je geen zorgen meer over te maken. Maar als Microsoft Windows RT 10-hardware terugbrengt, kunt u Secure Boot waarschijnlijk niet uitschakelen.

Image Credit: Ambassador Base, John Bristowe